Domännamnsystemets säkerhetsförlängningar eller DNSSEC är en samling tillägg för att säkra DNS -protokollet. Det är en av metoderna för att skydda DNS -servern, tillsammans med DNS -cache -låsning och DNS -sockelpool . Den använder kryptografiska signaturer för att validera DNS -svar för att skydda ditt system. I det här inlägget kommer vi att se hur du kan Konfigurera DNSSEC på Windows Server

Konfigurera DNSSEC på Windows Server

DNSSEC Förbättrar säkerheten för DNS genom att använda kryptografiska signaturer för att validera DNS -svar, vilket säkerställer deras äkthet och integritet. Det skyddar mot gemensamma hot som DNS -förfalskning och cache -manipulering, vilket gör DNS -infrastrukturen mer pålitlig. Genom att underteckna DNS-zoner lägger DNSSEC till ett lager av validering utan att ändra den grundläggande frågesvarmekanismen. Detta säkerställer att DNS -data förblir säkra under överföringen, vilket ger en pålitlig miljö för användare och organisationer. Eftersom vårt primära mål är att säkra din DNS -server kommer vi att konfigurera inte bara DNSSEC, utan också DNS Socket Pool och DNS Cache Locking.

För att konfigurera DNSSEC, DNS Socket Pool och DNS Cache Locking kan du följa stegen som nämns nedan.

- Konfigurera DNSSEC

- Konfigurera grupppolicy

- DNS -sockelpool

- DNS -cache -låsning

Låt oss prata om dem i detalj.

1] Konfigurera DNSSEC

Låt oss först börja med att ställa in DNSSEC i vår domänkontroller. För att göra det måste du följa de steg som nämns nedan.

- Öppna Serverhanterare.

- Gå sedan till Verktyg> DNS.

- Expandera servern och sedan Framåt uppslagningszon, Högerklicka på domänkontrollanten och välj DNSSEC> Underteckna zonen .

- En gång Guiden för signering av zon visas, klicka på nästa.

- Välja Anpassa parametrar för signering av zon och klicka på nästa.

- Om du är på Nyckelmästare fönster, kryss DNS-serverns moln-server väljs som nyckelmästare, och klicka på nästa.

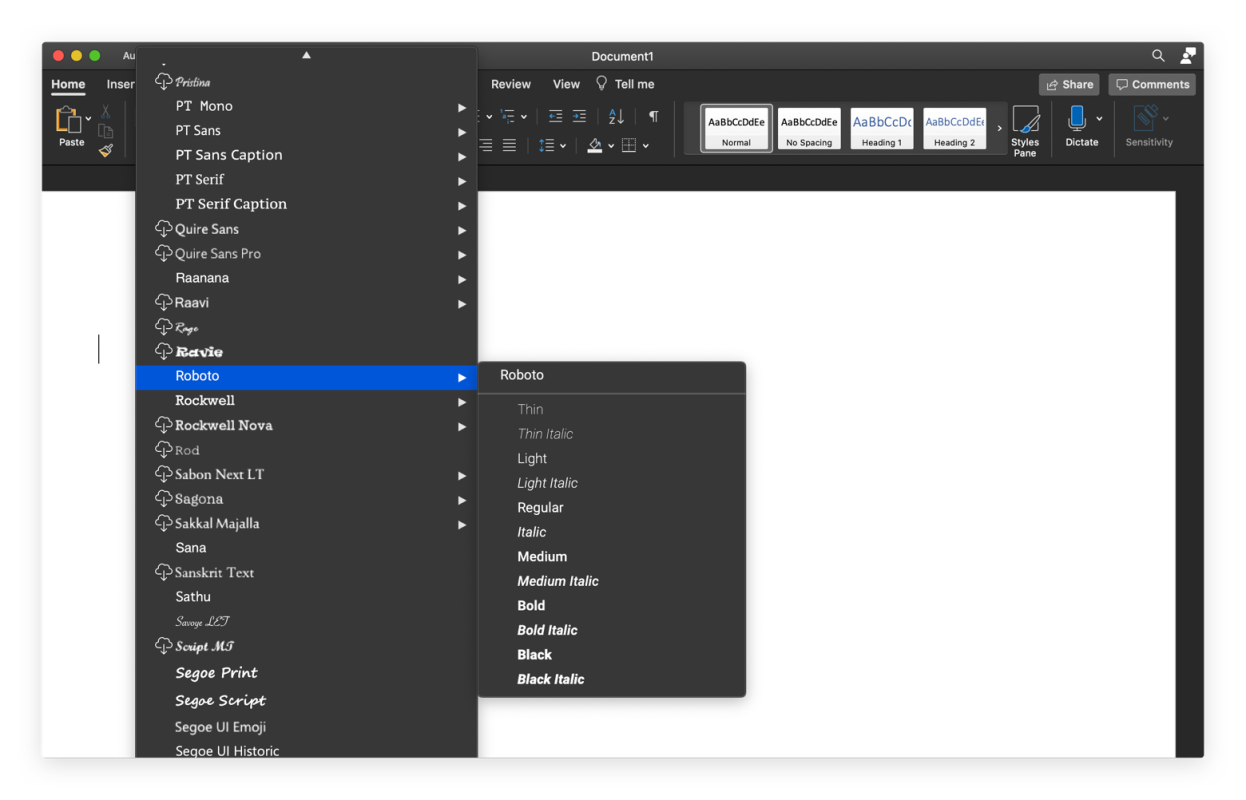

- När du är på Nyckel signeringsnyckel (KSK) gränssnitt, Klicka på Lägg till.

- Gå igenom alternativen, så måste du fylla i alla fält korrekt. Du måste fylla i detta enligt din organisations krav och sedan lägga till nyckeln.

- När du har lagt till klickar du på nästa.

- När du har nått Zone Signing Key (ZSK) Alternativ, klicka på Lägg till, fyll i formuläret och spara. Klicka på nästa.

- På Nästa Secure (NSEC) skärm, fyll i detaljerna. NSEC (Next Secure) är en DNSSEC-post som används för att bevisa att ett domännamn är icke-existens genom att tillhandahålla namnen som kommer före och efter det i DNS-zonen, vilket säkerställer att svaret är autentiserat och manipuleringssäkert.

- När du är på TA -skärmen, kryssa Aktivera distributionen av förtroendeförankringar för denna zoncheck och Aktivera automatisk uppdatering av förtroendeförankringar på Key Rollover kryssrutor. Klicka på nästa.

- På Undertecknande och omröstningsparametrar Skärm, ange DS -detaljerna och klicka på nästa.

- Slutligen, gå igenom sammanfattningen och klicka på nästa.

- När du har fått det framgångsrika meddelandet klickar du på Slutför.

Efter att ha konfigurerat zonen måste du gå till Trust Point> AE> Domännamn i DNS -chefen för att bekräfta.

2] Konfigurera grupppolicy

Efter att ha konfigurerat zonen måste vi göra några ändringar i vår domänpolicy med hjälp av grupppolicyhanteringsverktyget. För att göra det, följ de steg som nämns nedan.

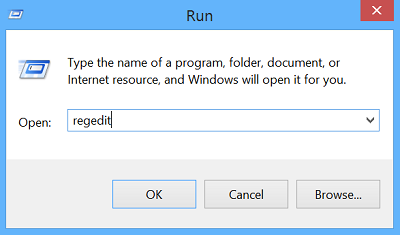

- Öppna Grupphantering programmera.

- Nu måste du gå till Skog: Windows.ae> Domäner> Windows.ae> Högerklicka på standarddomänpolicy, och välj Redigera.

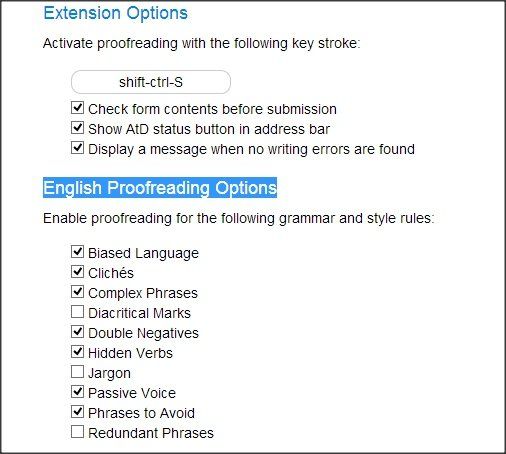

- Navigera till Datorkonfiguration> Policyer> Windows -inställningar> Klicka på namnupplösningspolicy i gruppen Policy Management Editor.

- I den högra fönstret, under Skapa regler , enter Windows.ae I suffixlådan för att tillämpa regeln på namnområdet.

- Kontrollera båda Aktivera DNSSEC i denna regel och Kräver att DNS -klienter validerar namn och adressdata lådor, klicka sedan på Skapa för att slutföra regeln.

Det är så du kan konfigurera DNSSEC. Men vårt jobb är inte gjort. För att säkra vår server bör vi konfigurera DNS -socketpoolen och DNS -cache -låsning

3] DNS -sockelpool

DNS Socket Pool förbättrar DNS -säkerheten genom att göra källportarna slumpmässiga för utgående frågor, vilket gör det svårare för angripare att förutsäga och utnyttja transaktioner. Du måste öppna Powershell som administratör och kör följande kommando.

Get-DNSServer

ELLER

fil till mapp Windows 10

Get-DnsServerSetting -All | Select-Object -Property SocketPoolSizeDu måste kontrollera Socketpoolstorlek att känna till poolens nuvarande storlek.

Vårt mål är att öka storleken på uttaget; Ju större värde, desto bättre skydd. För att göra det måste du köra följande kommando.

41E972EDDEE3C9BABA8F491AFAAAAACA7C6D2BAB6FObs: Värdet kan endast vara mellan 0 - 10000.

Starta om din DNS -server så kommer du att vara bra att gå.

4] DNS -cache -låsning

DNS -låsning förhindrar att Cached DNS -poster skrivs över under deras TTL, vilket säkerställer dataintegritet och skydd mot cacheförgiftning. Vi måste köra följande kommando för att kontrollera värdet.

kan inte lossa från aktivitetsfältetF2D88657FC2627B191224D13587132C6768A844

Det ska vara 100; Om det inte är, kör kommandot som nämns nedan för att ställa in det till 100.

Set-DnsServerCache –LockingPercent 100

Om du vidtar dessa åtgärder kommer din DNS -server att vara säker.

Läsa: Hur man ändrar DNS -server med kommandotolken eller PowerShell

Stöder Windows Server DNSSEC?

Ja, Windows Server stöder DNSSEC och låter dig konfigurera den för att säkra DNS -zoner. Den använder digitala signaturer för att validera DNS -svar och förhindra attacker som förfalskning. Du kan aktivera DNSSEC via DNS Manager eller PowerShell -kommandon.

Läsa: Aktivera och konfigurera DNS Aging & Scavenging i Windows Server

Hur konfigurerar jag DNS för Windows Server?

För att konfigurera DNS på Windows Server måste vi först installera DNS -serverrollen. När vi är klar måste vi tilldela en statisk IP -adress och konfigurera DNS -posten. Vi rekommenderar att du kontrollerar vår guide om hur du Installera och konfigurera DNS på Windows Server.

Läs också: Ändra DNS -inställningar i Windows 11 enkelt.

![HP-skrivaren kan inte ansluta till servern [Fast]](https://prankmike.com/img/hp/DF/hp-printer-cannot-connect-to-server-fixed-1.png)